imToken 2.0 解决方案与功能深度解析

引言

数字货币和区块链技术在近年来取得了显著的发展,许多新的数字资产和应用不断涌现。在这一背景下,作为一款领先的区块链钱包,imToken 2.0 向用户提供了一系列强大而便捷的功能,旨在提升用户体验和资产管理的安全性与便捷性。

imToken 2.0 的背景

imToken 最初发布于2016年,随着区块链技术的不断演进,imToken 也在不断升级以适应市场需求。imToken 2.0 的推出标志着其在钱包功能、用户体验、安全性等多个方面进行了重大改进,使其成为用户管理数字资产的首选工具之一。

imToken 2.0 的核心功能

imToken 2.0 结合了多项新功能,旨在为用户提供一个集成的区块链钱包解决方案。以下是其几项核心功能的简要介绍:

- 多链支持:imToken 2.0 支持以太坊、比特币以及其他多种区块链资产,这使得用户可以在一个平台上管理多种数字货币,减少了用户在不同钱包之间切换的麻烦。

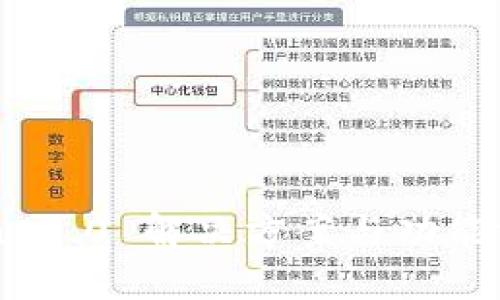

- 完善的安全机制:imToken 2.0 在安全性方面进行了诸多改进,采用了最新的加密技术,确保用户资产的安全。同时,用户的私钥始终保存在本地,不会被上传至服务器。

- 去中心化应用(DApp)集成:imToken 2.0 提供了 DApp 浏览器,用户可以直接在钱包内访问各类去中心化应用,实现了更加便捷的操作。

- 数字资产管理:用户可以方便地查看和管理资产的详细信息,交易历史等,增强了资产管理的透明度。

imToken 2.0的用户体验

imToken 2.0 的设计理念注重用户体验,界面简洁易用,适合不同层次的用户。无论是区块链新手还是经验丰富的投资者,都能通过直观的操作界面迅速上手。这种用户友好的设计吸引了大量用户下载和使用,也提升了用户的留存率和活跃度。

安全性分析

安全性是数字资产管理中至关重要的一个方面。imToken 2.0 在这一点上表现出众,采用了多重安全策略来保障用户的资产安全。例如,私钥本地存储、身份验证、以及多重签名等机制,确保用户的数字资产不被第三方所侵犯。此外,imToken 还定期进行安全审计,及时修复潜在的安全漏洞。

可能的相关问题

- 如何保证imToken 2.0的安全性?

- 什么是imToken 2.0的优势?

- 如何使用imToken 2.0进行交易?

- imToken 2.0与其他钱包的比较?

- imToken 2.0的未来发展趋势是什么?

如何保证imToken 2.0的安全性?

在数字资产交易中,安全性是用户最关心的问题之一。imToken 2.0 採用了多层次的安全保障措施以保护用户的资产安全。首先,imToken 的明文私钥存放在用户的设备中,从不上传至服务器,用户拥有绝对的控制权。

其次,imToken 2.0 采用了行业领先的加密技术,确保用户信息在传输和存储过程中的安全。同时,imToken 与多家知名的安全中心合作,定期进行安全审查和漏洞评估。

此外,imToken 还引入了多种安全认证机制,例如邮箱和手机验证码的二次验证,进一步提升了用户账户的安全性。总之,imToken 2.0 在安全性设计上充分考虑到了用户的需求,提供了一个安全、可靠的数字资产管理平台。

什么是imToken 2.0的优势?

imToken 2.0 作为一款多功能数字资产钱包,其具有多项显著优势,使其成为用户的理想选择。首先是多链支持,用户可以在一个钱包内管理各种区块链资产,方便快捷;其次是优秀的用户体验,界面简洁易用,即使是初学者也能快速上手。

此外,imToken 2.0 提供了强大的 DApp 浏览器,用户可以直接在钱包里使用去中心化应用,提升了资产使用的灵活性。在安全性上,imToken 2.0 提供了多重保障,确保用户的资产安全,给用户带来无忧的使用体验。

最后,imToken 的社区和用户支持非常活跃,用户可以通过社区获取最新资讯,互相交流使用经验,这也为用户提供了一个良好的学习环境。

如何使用imToken 2.0进行交易?

使用 imToken 2.0 进行交易十分简单直观。首先,用户需下载并安装 imToken 2.0 应用并创建账户。在创建过程中,用户会生成私钥和助记词,这些信息非常重要,需要妥善保存。

创建账户后,用户可以通过“资产”功能查看自己的数字资产情况。同时,在“交易”功能中,用户可以选择需要交易的币种,输入交易金额,填入对方地址,最后确认交易。当确认无误后,用户即可点击发送交易,待网络确认后,交易即完成。

同时,imToken 2.0 也支持用户与其他钱包之间的币种转移,详细记录交易历史,方便用户查询。整体流程,让用户在交易时事半功倍,极大增强了用户体验。

imToken 2.0与其他钱包的比较

与其他数字钱包相比,imToken 2.0 以其多链支持、优良的用户体验和安全性而受到用户的喜爱。许多同类钱包往往只支持单一币种,用户需要在不同的钱包中切换,而 imToken 2.0 令用户可以在一个应用中管理多种资产,极大提升了便利性。

在 DApp 浏览功能上,imToken 2.0 也表现出了较强的优势,用户可以直接在钱包中访问各类去中心化应用,无需切换应用程序。此外,imToken 在安全性方面对比其他钱包更具备优势,多重安全机制令用户更加放心。

总的来说,虽然市场上存在多种数字钱包,但 imToken 2.0 凭借其独特的优势和出色的设计,脱颖而出,成为许多数字资产用户的不二之选。

imToken 2.0的未来发展趋势是什么?

随着区块链技术的不断发展,imToken 2.0 的未来发展前景十分广阔。首先,随着更多区块链项目的生成,未来会有更多的数字资产进入市场,imToken 2.0 可以通过增加支持的币种来吸引更多用户使用。

其次,随着去中心化金融(DeFi)的崛起,imToken 2.0 亦可在其钱包中集成更多 DeFi 协议,帮助用户更为便捷地进行资产管理和增值。此外,imToken 团队也会持续关注用户的反馈,和升级用户体验,确保钱包的界面设计和功能布局始终能满足用户的具体需求。

最后,安全性永远是区块链钱包发展的重中之重,imToken 2.0 将继续与专业安全团队合作,实时监测潜在的风险并加以防范。综上所述,imToken 2.0 将持续致力于为用户提供安全、便捷、高效的数字资产管理体验,迎接未来的挑战。